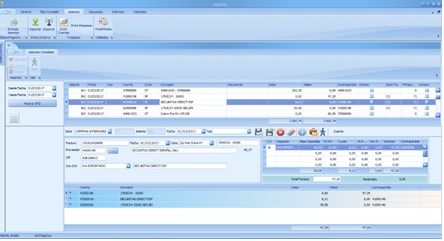

Nueva versión del programa de gestión GPSWIN -2024-2025- disponible Proximamente para todos los usuarios abonados.

Nueva Ley Antifraude, antecedentes.

Artículo 201 bis, Ley 11/2021, 9 de julio.

Publicada en el Boletín Oficial del Estado el 10 de julio, la Ley 11/2021, de 9 de julio, de medidas de prevención y lucha contra el fraude fiscal, de transposición de la Directiva (UE) 2016/1164, del Consejo, de 12 de julio de 2016, por la que se establecen normas contra las prácticas de elusión fiscal que inciden directamente en el funcionamiento del mercado interior, de modificación de diversas normas tributarias y en materia de regulación del juego, entra en vigor de forma progresiva desde el 11 de julio de 2021.

Las empresas tienen tres meses, hasta el 11 de octubre de 2021, cuando serán de aplicación los apartados cuatro y veintiuno del artículo decimotercero, que modifican la Ley 58/2003, de 17 de diciembre, General Tributaria (LGT), para asegurar que el software que fabrican y utilizan los clientes no dispone, por ejemplo, de capacidades de doble contabilidad, no reflejar la anotación de transacciones realizadas, permitir que ciertas transacciones “especiales” se registren ilegalmente así como otras cuestiones que nosotros auditamos.

Publicado reglamento 06/12/2023.

El día 06 de diciembre de 2023 se ha publicado la versión definitiva del reglamento que puede ser consultado en este enlace destacando algunas cuestiones:

Los obligados tributarios a que se refiere el artículo 3.2 de dicho Reglamento, en relación con sus actividades de producción y comercialización de los sistemas informáticos, deberán ofrecer sus productos adaptados totalmente al reglamento en el plazo máximo de nueve meses desde la entrada en vigor de la orden ministerial a que se refiere la disposición final tercera de este real decreto

En el plazo máximo de nueve meses desde la entrada en vigor de la orden ministerial a que se refiere la disposición final tercera de este real decreto estará disponible en la sede de la Agencia Estatal de Administración Tributaria el servicio para la recepción de los registros de facturación remitidos por los Sistemas de emisión de facturas verificables.

Los obligados tributarios a que se refiere el artículo 3.1 de dicho Reglamento deberán tener operativos los sistemas informáticos adaptados a las características y requisitos que se establecen en el citado reglamento y en su normativa de desarrollo antes del 1 de julio de 2025.

Nos solicita el artículo 29 de la LGT:

j) La obligación, por parte de los productores, comercializadores y usuarios, de que los sistemas y programas informáticos o electrónicos que soporten los procesos contables, de facturación o de gestión de quienes desarrollen actividades económicas, garanticen la integridad, conservación, accesibilidad, legibilidad, trazabilidad e inalterabilidad de los registros, sin interpolaciones, omisiones o alteraciones de las que no quede la debida anotación en los sistemas mismos. Reglamentariamente se podrán establecer especificaciones técnicas que deban reunir dichos sistemas y programas, así como la obligación de que los mismos estén debidamente certificados y utilicen formatos estándar para su legibilidad.

Sanciones según artículo 201 bis de la LGT:

Artículo 201 bis. Infracción tributaria por fabricación, producción, comercialización y tenencia de sistemas informáticos que no cumplan las especificaciones exigidas por la normativa aplicable.

1. Constituye infracción tributaria la fabricación, producción y comercialización de sistemas y programas informáticos o electrónicos que soporten los procesos contables, de facturación o de gestión por parte de las personas o entidades que desarrollen actividades económicas, cuando concurra cualquiera de las siguientes circunstancias:

a) permitan llevar contabilidades distintas en los términos del artículo 200.1.d) de esta Ley;

b) permitan no reflejar, total o parcialmente, la anotación de transacciones realizadas;

c) permitan registrar transacciones distintas a las anotaciones realizadas;

d) permitan alterar transacciones ya registradas incumpliendo la normativa aplicable;

e) no cumplan con las especificaciones técnicas que garanticen la integridad, conservación, accesibilidad, legibilidad, trazabilidad e inalterabilidad de los registros, así como su legibilidad por parte de los órganos competentes de la Administración Tributaria, en los términos del artículo 29.2.j) de esta Ley;

f) no se certifiquen, estando obligado a ello por disposición reglamentaria, los sistemas fabricados, producidos o comercializados.

2. Constituye infracción tributaria la tenencia de los sistemas o programas informáticos o electrónicos que no se ajusten a lo establecido en el artículo 29.2.j) de esta Ley, cuando los mismos no estén debidamente certificados teniendo que estarlo por disposición reglamentaria o cuando se hayan alterado o modificado los dispositivos certificados.

Las infracciones previstas en este artículo serán graves.

La infracción señalada en el apartado 1 anterior se sancionará con multa pecuniaria fija de 150.000 euros, por cada ejercicio económico en el que se hayan producido ventas y por cada tipo distinto de sistema o programa informático o electrónico que sea objeto de la infracción. No obstante, las infracciones de la letra f) del apartado 1 de este artículo se sancionarán con multa pecuniaria fija de 1.000 euros por cada sistema o programa comercializado en el que se produzca la falta del certificado.

La infracción señalada en el apartado 2 anterior, se sancionará con multa pecuniaria fija de 50.000 euros por cada ejercicio, cuando se trate de la infracción por la tenencia de sistemas o programas informáticos o electrónicos que no estén debidamente certificados, teniendo que estarlo por disposición reglamentaria, o se hayan alterado o modificado los dispositivos certificados.

Los fabricantes y comercializadores se arriesgan a una multa de 150.000 euros por cada ejercicio y programa vendido que no se ajuste a las especificaciones indicadas, salvo que se deba a la falta de certificación, multado con 1.000 euros por programa vendido.